Protegerse del fraude en el OTP

Un nuevo tipo de fraude está ganando terreno en el uso de la verificación de identidad mediante SMS OTP, conocido como "SMS PUMPING" o "Tráfico inflado artificialmente". Los estafadores generan grandes volúmenes de mensajes SMS desde aplicaciones móviles o sitios web mediante el envío masivo de códigos de verificación. Según un estudio de Mobilesquared, este tipo de fraude representará más del 20% del tráfico profesional de SMS en todo el mundo en 2022. Descubre cómo puedes protegerte contra este tipo de fraude y cómo smsmode© puede ayudar.

Índice :

¿Cómo funciona el SMS PUMPING?

¿Cómo puede saber si está siendo atacado?

Qué puedes hacer para protegerte?

→ Controlar las IP

→ Comprobar y detectar VPNs

→ Detectar bots

→ Establecer un sistema de "verificación previa

→ Establecer límites de servidores y tarifas de servicio

→ Establecer límites de envío

→ Establecer límites de tiempo exponenciales

→ Establecer autorizaciones geográficas

→ Compruebe el número con smsmode©.

→ Supervisar las tasas de conversión

Qué debe hacer si sospecha que se ha producido un fraude en su cuenta de smsmode?

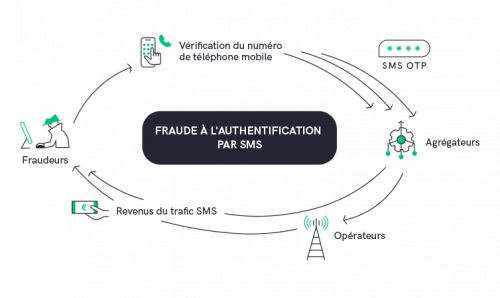

¿Cómo funciona el SMS PUMPING?

Los estafadores utilizan diversos métodos, incluidos bots, para generar solicitudes falsas a través de SMS. Por ejemplo, crean cuentas falsas en una aplicación o sitio web, piden que se actualice la contraseña, hacen clic en "olvidé mi contraseña", etc. Aprovechan la presencia de un campo de entrada de número de teléfono para recibir un código de acceso de un solo uso (OTP ), un enlace de descarga o cualquier otro tipo de contenido enviado por SMS. Si no se vigila este formulario de verificación, los estafadores pueden aprovecharlo para generar tráfico fraudulento de SMS desde su cuenta.

En la mayoría de los casos, los atacantes utilizan su bot para rellenar este formulario en masa para "validar" estas cuentas falsas, lo que desencadena el envío de un SMS.

Los mensajes SMS se envían a números sobre los que los estafadores tienen "control", lo que les permite obtener una parte de los ingresos generados por este tráfico inflado artificialmente.

Si sufre un ataque de este tipo, como propietario de la aplicación, probablemente se verá obligado a pagar la factura por la entrega de los mensajes. El objetivo de este fraude es ganar dinero , no robar información.

Hay dos formas de obtener beneficios de este tipo de fraude:

Caso 1:

Los estafadores se benefician de un operador/agregador cómplice, con el que tienen un acuerdo de reparto de ingresos. Generan tráfico masivo de SMS hacia estos operadores y se reparten los ingresos.

Caso 2:

Un operador/agregador es explotado sin saberlo por los defraudadores.

En el segundo caso, los pequeños operadores o agregadores son pagados por los grandes por el volumen de tráfico que pueden dejar pasar. Por tanto, un defraudador puede crear una empresa falsa y prometer un gran volumen de tráfico (que él mismo fabricará). Es posible que el pequeño operador o agregador no intente conocer el origen del tráfico y acabe apoyando el fraude.

Como puede verse, en ambos casos, este tipo de fraude es más probable que se produzca entre los operadores más pequeños. También es habitual que estas anomalías de tráfico se originen en destinos lejanos, ya que algunos destinos internacionales tienen costes de entrega más elevados y, por tanto, son más rentables para los defraudadores (y más costosos para las empresas víctimas).

Pero no sólo las empresas salen perdiendo. El fraude en la autenticación OTP es un problema para todo el ecosistema del correo electrónico.

Los operadores y agregadores difícilmente pueden actuar sin la validación de sus clientes, lo que reduce el margen de actuación contra este fraude y provoca una pérdida de credibilidad y una legítima frustración para sus clientes afectados.

¿Cómo determinar si es víctima de un ataque?

Este fraude puede pasar totalmente desapercibido y sólo resultar evidente tras comparar el volumen de mensajes entregados con el número de autenticaciones previstas.

Sin embargo, hay una serie de cosas que pueden darle una pista:

- Un pico de mensajes enviados a números adyacentes(por ejemplo +33111111110, +33111111111, +33111111112, +33111111113, etc.) y, por tanto, controlados por el mismo operador de red móvil.

- Un gran número de ciclos de verificación infructuosos(descenso acusado del índice de conversión).

- Un gran volumen de SMS enviados a destinos en los que tiene poca o ninguna presencia.

¿Qué se puede hacer para protegerse?

Aunque no existe una protección milagrosa contra este nuevo tipo de fraude, las empresas pueden aplicar algunas buenas prácticas de prevención y detección que pueden reducir significativamente estos ataques. La participación del cliente es esencial para combatir eficazmente el fraudeEsto se debe a que ninguna solución de los proveedores puede garantizar una eficacia del 100% contra estos ataques. smsmode© puede ayudarle a aplicar estas prácticas recomendadas y también proporcionar una serie de funciones para limitar drásticamente el fraude.

GUÍA|2FA Buenas prácticas por SMS

GUÍA|2FA Buenas prácticas por SMS

La autenticación de dos factores (2FA) por SMS se ha convertido en una forma muy extendida de mejorar la seguridad. Sin embargo, estos SMS 2FA deben optimizarse y tu proveedor debe garantizar un alto nivel de seguridad.

Control IP

Añade comprobaciones adicionales de las credenciales de IP, usuario o dispositivo cuando un nuevo usuario crea una cuenta (ISP/proxy/TOR/proveedor de nube, etc.). Esto identificará comportamientos sospechosos y permitirá actuar antes de que el estafador solicite el envío de un mensaje.

También puede limitar el número de intentos de solicitud de SMS desde la misma dirección IP o dispositivo e incluir una latencia en las solicitudes, por ejemplo, un restablecimiento de contraseña por hora, etc.

Supervisión y detección de VPN

Aunque hay casos de uso legítimo para las VPN, los atacantes seguramente utilizarán una, aunque sólo sea para eludir un bloqueo de dirección IP. Existen muchas soluciones para la detección de VPN.

Detección de bots

Es probable que los estafadores utilicen bots para generar un gran volumen de SMS. Utilizar una función como CAPTCHA puede ayudar a detectar y evitar que los bots repitan las solicitudes.

Implantación de una "auditoría previa

Evite que el envío de un SMS sea su primer y único dispositivo de autenticación. Este tipo de proceso añade un paso a la creación y, por tanto, un poco de fricción para los usuarios legítimos, pero puede disuadir a los scripts y bots automatizados. Por ejemplo, puedes asegurarte de que tus usuarios confirman su dirección de correo electrónico antes que su número de teléfono.

Establecer límites de servidores y tarifas de servicio

Asegúrese de que su aplicación no enviará más de un mensaje cada X segundos al mismo rango o prefijo de número de móvil. Establezca límites de caudal por usuario, IP o ID de dispositivo.

Puede establecer reglas que restrinjan el número de peticiones permitidas desde una dirección IP o usuario específico durante un periodo de tiempo determinado implementando módulos en su servidor web como Nginx y Apache para limitar la tasa o frecuencia de peticiones a su servidor.

Establecer límites de envío

Puede establecer varios tipos de límites en colaboración con el gestor de su cuenta smsmode©:

- Límites mensuales para evitar cobros excesivos

- Límites diarios para añadir una capa de control. smsmode© le enviará alertas para cada nivel cruzado.

- Limitación del número de SMS enviados por minuto como medida preventiva.

Establecer retrasos exponenciales entre los intentos de verificación

Establecer retardos exponenciales entre las solicitudes realizadas con el mismo número de teléfono es una forma eficaz de evitar los envíos masivos. Puede que no eviten el fraude, pero pueden ralentizar a los atacantes lo suficiente como para que decidan que no merece la pena atacar tu aplicación.

Aplicación de autorizaciones geográficas para restringir los países de destino

Revise las zonas geográficas en las que es posible la autenticación en su aplicación ydesactive los destinos que no son elegibles para sus servicios (la mayoría de los casos se dan en países en los que las marcas no están presentes).

También puede crear una lista de permisos o bloqueos automáticos en función de los códigos de país del número de teléfono.

Compruebe el número de teléfono antes de enviar con smsmode©

Utilice nuestra API Lookup para obtener toda la información sobre el número de teléfono utilizado para la autenticación (código de país, tipo de número, red...).

También puede automatizar esta solicitud de API. La búsqueda puede utilizarse para determinar el operador u operadores responsables del tráfico excesivo (consciente o inconscientemente) y bloquearlos.

Supervise los índices de conversión de los códigos de acceso de un solo uso (OTP) y cree alertas

Cree una alerta en su herramienta de supervisión interna para la tasa de conversión de autenticación (es decir, número de PEP validados por los usuarios finales / número de PEP enviados). Si observas que esta tasa empieza a descender de forma anormal, especialmente si las solicitudes OTP proceden de un país inesperado, activa una alerta para una revisión manual.

Un análisis de los DLR recibidos de smsmode© puede permitirle bloquear el servicio en caso de sospecha sobre uno o varios números.

¿Qué debe hacer si sospecha que se ha producido un fraude en su cuenta smsmode?

Envíe un correo electrónico a commercial@smsmode.com con los siguientes datos:

ID de cuenta :

Canal(es) afectado(s) :

Rango de fecha y hora :

País de destino del SMS :

Descripción de la actividad :

Nuestro equipo te asesora

¿Estás interesado en nuestros servicios? Nuestros gestores de cuentas y equipo técnico están a tu disposición para responder a todas tus preguntas sobre nuestras soluciones de SMS y aconsejarte sobre la puesta en marcha de una campaña.